Man glaubt es kaum, doch Viren verbreiten sich mittlerweile auch recht gut über WordPress Blogs. Mir kam die Sache mal komisch vor. Neulich auf Arbeit meinte ein Kollege, dass beim Aufrufen meiner Seite eine Virenwarnmeldung kam. Ich hab die Seite nochmals aufgerufen und diesmal war alles paletti. Also hab ich mir nichts dabei gedacht.

Doch dann hat heute morgen Tanja meinen Blog auch mal wieder aufgerufen und siehe da: Sie hat auch Warnmeldungen bekommen. Also hab ich mal meinen Blog aufgeräumt. Vorsichtshalber alle WordPressdateien mit den Originaldateien ersetzt und alle ungenutzten Themes-Dateien gelöscht. Doch die Übeltäter waren dann gar nicht im den WordPressdateien versteckt, sondern direkt als modifizierte Dateien im Themes-Ordner.

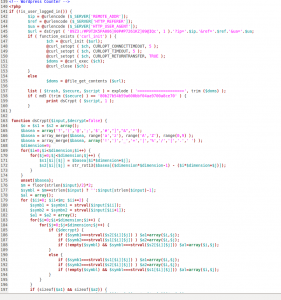

Die Dateien hießen "updater.php" und eine "bb.php" und scheinen russischen Ursprungs zu sein, wie man aus manchen Kommentaren im Quellcode folgern kann.

Dazu war im Header noch unten drunter ein paar Zeilen Code, die als WordPress-Counter getarnt waren. Im Original Template waren diese Zeilen aber nie drin. Also alles raus damit, was keine Miete zahlt.

Dazu war im Header noch unten drunter ein paar Zeilen Code, die als WordPress-Counter getarnt waren. Im Original Template waren diese Zeilen aber nie drin. Also alles raus damit, was keine Miete zahlt.

Soweit ich es beurteilen kann, dient bb.php als PHP Kommandozeile um auf dem angegriffenen Server irgendwelche Kommandos ausführen zu können.

Als Konsequenz daraus habe ich nun das FTP-Passwort und das MySQL Passwort durch Zufallszeichen geändert. Normalerweise müssten nun auch alle Virenmeldungen wieder von diesem Blog verschwunden sein. Falls doch noch eine Meldung in Zusammenhang mit diesem Blog passieren, einfach melden.

Wie die Dateien auf den Server gekommen sind, kann ich mir gerade nicht erklären. Vermutlich durch eine offene Lücke von WordPress oder ein Plugin.

Falls ihr mal wieder auf euren Blog schaut könnt ihr ja mal den Themesordner anschauen und nach Dateien suchen, die erst kürzlich geändert wurden und diese Dateien mal genauer anschauen.

Ich hab davon leider noch recht wenig mitbekommen, da die Viren wohl nur auf Windows-Maschinen anschlagen. ![]()

Dummerweise lernt man immer erst dann richtig, wenn man selbst ein gebranntes Kind ist!

In diesem Fall mal ein paar Tipps für euch:

1. Nehmt für die MySQL-Datenbank ein Passwort aus Zufallszeichen (das Passwort muss man sich eh nicht merken).

2. Verwendet für den FTP-Zugang ein Passwort mit anderen Zufallszeichen (das Passwort muss man sich auch nicht merken).

3. Nimmt verdächtige Meldungen von Besuchern der Seite ernst und schaut auch ab und mal in den Themesordner ob sich verdächtige Dateien darin befinden.

4. Schaut mal ins Logfile hinein ob verdächtige Einträge vorhanden sind (natürlich nur möglich, wenn ihr ein Logfile aktiviert habt).

Ich hatte das Logfile aus Datenschutzgründen deaktiviert. Jetzt wäre es aber doch mal hilfreich gewesen.